Strongswan Kurulumu, Config ve Daha fazlası

Merhabalar, bu konumuzda sizlere linux tabanlı tüm OS'lardan (Redhat,Ubuntu,CentOS v.b) Forticlient ve Checkpoint firewallara nasıl ipsec tunnel oluşturulur, configleri nasıl yapılmalı? Strongswan nedir bunları anlatacağım.

Strongswan Nedir?

ikev2, mobike, 3des ve aes destekli ender opensource çözümlerden biridir. karşı node binlerce dolarlık router,firewall v.b cihaz ile çalışırken, siz basit bir linux tabanlı makine üzerinde strongswan ile aynı şekilde cevap verebilirsiniz. Eğer sizinde böyle bir opensource çözüme ihtiyacınız var ise sizi hemen kuruluma alalım;

Uygulamamızı linux işletim sistemimize kurmadan önce ufak bir ayar yapmamız gerekli;

Güncellemeleri alıyoruz,

apt-get update -yConf dosyamıza giriyoruz,

nano /etc/sysctl.confListenin en altına aşağıdakileri ekliyoruz, kaydedip çıkıyoruz.

net.ipv4.ip_forward = 1

net.ipv6.conf.all.forwarding = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0Yaptığımız configi aşağıda komut ile doğrulayabiliriz;

sysctl -pEğer herşey yolunda ise artık Strongswan uygulamamızı kuruyoruz;

apt-get install strongswan libcharon-extra-plugins strongswan-pki -yAPP install bittikten sonra configlerimize geçebiliriz,

Strongswan'ın çok karmaşık bir yapısı ve config dosyası bulunmakta,

Saatlerinizi almaması ve deneme yanılma yöntemi ile vpn up etmeye çalışmamanız için Fortinet & Checkpoint firewall cihazlar ile kullanabileceğiniz configi direk sizler ile paylaşacağım;

nano /etc/ipsec.confdiyoruz ve ip sec confiğimiz geliyor, aşağıda ki configi direk yapıştırıp üzerinde kendi networklerimizi düzenliyoruz;

(Checkpoint ile ipsec tunnel kuracaksak rightid kısmında bulunan "@" işaretini kaldırmamız gerekir.)

# basic configuration

config setup

strictcrlpolicy=no

uniqueids = yes

charondebug = "all"

# hakancoskun

conn VPN-NAME

authby=secret

left=%defaultroute

leftid=3.69.xx.xx ->strongswan public ip

leftsubnet=0.0.0.0/0 -> strongswan internal blok

right=195.128.xx.xx -> ipsec yapacağımız firewall public ip

[email protected] -> ipsec yapacağımız firewall public ip

rightsubnet=10.142.xx.xx/24 -> ipsec yapacağımız firewall internal blok

ike=aes256-sha1-modp1536

esp=aes256-sha1

keyingtries=%forever

leftauth=psk

rightauth=psk

keyexchange=ikev2

ikelifetime=3600s

lifetime=1440m

dpddelay=30

dpdtimeout=120

dpdaction=restart

auto=start

Ayarlarımızı yaptıkdan sonra Pre-Shared keyimizi ayarlıyoruz,

nano /etc/ipsec.secretsKomutunu yazarak secrets confiğimize giriyoruz;

3.69.xx.xx 195.128.xx.xx : PSK "Pre-Shared Key"3.69 ile başlayan blok strongswan public ipsi olacak, 195.128 ile başlayan ip adresi ise ipsec yapacağımız firewall cihazının public ip adresi olacak.

conf dosyalarında ki kısmımızı bitirdik,

Şimdi strongswan'ın bulunduğu lokal ipbloğunda diğer cihazlara erişim sağlayabilmemiz için gerekli son ayarımızıda yapıyoruz,

iptables -t nat -A POSTROUTING -s 10.142.xx.xx/24 -o eth0 -m policy --dir out --pol ipsec -j ACCEPT

iptables -t nat -A POSTROUTING -s 10.142.xx.xx/24 -o eth0 -j MASQUERADE

10.142 ile başlayan blok, ipsec yaptığımız firewall'un bize doğru gelecek lokal bloğu olacak şekilde ayarlıyoruz.

Tüm configlerimizi tamamladık, artık ipsec'imizi up edebiliriz.

Aşağıda ki komutları sırasıyla çalıştırıyoruz,

sudo ipsec update

sudo ipsec restart

sudo ipsec up VPN-NAME

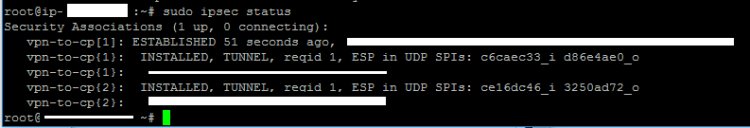

VPN-Name (ipsec.conf içerisinde conn'dan sonra verdiğimiz isim)IPSEC'imiz her şey yolunda gitmiş ise up olacaktır, eğer bir sorun var ise sudo ipsec status diyerek durumu görebilirsiniz.

Bu konumuzda da sizlere birşeyler katmaya çalıştık, umarım başarabilmişizdir.

Diğer konularımızda görüşmek üzere!

What's Your Reaction?